Pagi itu, tim keamanan siber sebuah bank besar di Jakarta dihadapkan pada situasi yang mencengangkan. Selama seminggu terakhir, mereka telah berhasil mendeteksi dan menggagalkan 12 upaya intrusi yang sangat sophisticated ke dalam sistem mereka. Teknik serangan yang digunakan sangat advanced, memanfaatkan zero-day vulnerabilities yang bahkan belum dipublikasikan. Namun, ketegangan berubah menjadi lega ketika terungkap bahwa semua serangan tersebut adalah bagian dari red team exercise yang dirancang internal untuk menguji kesiapan pertahanan mereka. Hasilnya? Blue team berhasil mendeteksi dan merespons dengan cepat, tetapi juga ditemukan 5 celah kritis yang sebelumnya tidak teridentifikasi. Inilah kekuatan dari sinergi red team dan blue team, sebuah pendekatan proaktif yang mengubah paradigma keamanan siber dari reaktif menjadi preventif. Menurut Ponemon Institute, organisasi yang mengimplementasikan red team dan blue team exercises secara reguler mengalami 53 persen lebih sedikit successful breaches dibanding yang tidak. Artikel ini akan membahas bagaimana kolaborasi kedua tim ini menjadi fondasi pertahanan siber yang robust.

Memahami Konsep Red Team dan Blue Team

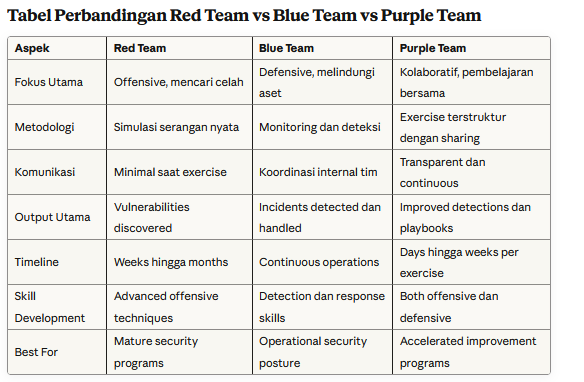

Untuk memahami sinergi, kita perlu mengerti terlebih dahulu peran fundamental masing-masing tim. Red team dan blue team adalah konsep yang diadopsi dari strategi militer untuk testing dan improving defensive capabilities dalam konteks cybersecurity.

Red team berperan sebagai adversary atau penyerang yang mensimulasikan taktik, teknik, dan prosedur yang digunakan oleh real world hackers. Mereka adalah ethical hackers yang diberi tugas untuk menembus pertahanan organisasi menggunakan segala cara yang mungkin digunakan oleh threat actors sebenarnya. Fokus mereka adalah menemukan dan mengeksploitasi kerentanan sebelum hacker jahat menemukannya.

Tujuan utama red team bukan sekadar menembus sistem, tetapi memberikan realistic assessment tentang security posture organisasi. Mereka menguji tidak hanya technical controls tetapi juga people dan process. Serangan mereka bisa meliputi social engineering untuk menguji kewaspadaan karyawan, physical intrusion untuk menguji security fisik, hingga advanced persistent threat simulation untuk menguji incident detection dan response capabilities.

Di sisi lain, blue team adalah defensive security team yang bertanggung jawab melindungi organizational assets dari serangan. Mereka adalah security operations team yang melakukan monitoring, detection, analysis, dan response terhadap security incidents. Blue team mengoperasikan security infrastructure seperti SIEM, firewalls, IDS IPS, endpoint protection, dan various security tools lainnya.

Tugas blue team mencakup threat hunting proaktif untuk mencari indicators of compromise, vulnerability management untuk identify dan remediate weaknesses, incident response untuk handle security events, dan continuous improvement dari security controls. Mereka juga bertanggung jawab untuk maintaining security policies, conducting security awareness training, dan ensuring compliance dengan regulatory requirements.

Yang membuat konsep ini powerful adalah adversarial approach dimana kedua tim bekerja dalam dynamic yang competitive namun collaborative. Red team terus mencari ways untuk breach defenses, sementara blue team terus improving detection dan response capabilities. Interaksi ini menciptakan continuous learning cycle yang dramatically meningkatkan organizational security.

Mengapa Sinergi Keduanya Sangat Krusial

Banyak organisasi yang menjalankan red team dan blue team secara terpisah, tetapi missing the bigger picture. True value tercapai ketika kedua tim bekerja dalam synergy yang terkoordinasi. Sinergi ini penting karena beberapa alasan fundamental.

Pertama, realistic threat simulation. Red team memberikan blue team exposure terhadap actual attack techniques yang digunakan di wild. Ini jauh lebih valuable dibanding theoretical training atau outdated attack scenarios. Ketika blue team menghadapi simulated attacks yang closely mirror real threats, mereka develop muscle memory dan improve response time significantly.

Research dari SANS Institute menunjukkan bahwa mean time to detect atau MTTD untuk organisasi yang regularly conduct red team blue team exercises adalah 56 hari, dibandingkan 191 hari untuk organisasi yang tidak. Ini massive difference yang bisa mean the difference between contained incident dan catastrophic breach.

Kedua, identification of blind spots. Setiap security program memiliki blind spots atau areas yang tidak adequately covered oleh existing controls. Red team sangat efektif dalam menemukan blind spots ini karena mereka approach dari attacker’s perspective. Mereka tidak terbatas oleh assumptions tentang bagaimana sistem seharusnya bekerja tetapi explore bagaimana sistem actually bekerja.

Studi Verizon Data Breach Investigations Report 2024 menemukan bahwa 68 persen breaches memanfaatkan vulnerabilities yang sebenarnya known tetapi unpatched, atau misconfigurations yang terabaikan. Red team exercises sangat efektif mengidentifikasi gaps semacam ini sebelum dieksploitasi oleh real attackers.

Ketiga, validation of security investments. Organisasi menghabiskan jutaan hingga miliaran rupiah untuk security tools dan infrastructure. Tetapi tanpa proper testing, tidak ada cara untuk know apakah investments tersebut actually effective. Red team blue team exercises provide tangible validation dari security controls effectiveness.

Keempat, improved incident response readiness. Practice makes perfect, dan ini sangat applicable untuk incident response. Blue team yang regularly tested oleh red team develop better playbooks, more efficient processes, dan improved coordination. Ketika real incident occurs, mereka respond dengan confidence dan efficiency karena sudah experienced similar scenarios.

Kelima, continuous security improvement culture. Sinergi red team blue team menciptakan culture of continuous improvement dimana security bukan static state tetapi ongoing process. Setiap exercise menghasilkan lessons learned yang drive improvements dalam people, process, dan technology.

Metodologi Red Team Operations yang Efektif

Red team operations yang efektif memerlukan metodologi yang terstruktur dan comprehensive. Tidak cukup hanya randomly trying to hack systems, tetapi harus ada strategic approach yang mirrors real world attack campaigns.

Reconnaissance phase adalah starting point dimana red team mengumpulkan intelligence tentang target. Ini meliputi open source intelligence gathering dari public sources seperti company website, social media, job postings, dan technical documentation. Passive reconnaissance ini tidak meninggalkan traces di target systems tetapi memberikan valuable information tentang attack surface.

Active reconnaissance melibatkan interaksi langsung dengan target systems untuk identify services, applications, dan potential vulnerabilities. Techniques seperti port scanning, service enumeration, dan web application probing digunakan. Red team harus balance antara thoroughness dan stealth untuk avoid premature detection.

Weaponization dan delivery phase melibatkan crafting attack tools dan delivering ke target. Ini bisa berupa phishing emails dengan malicious attachments, watering hole attacks menggunakan compromised websites, atau exploit delivery melalui vulnerable internet-facing services. Red team often develops custom tools untuk evade detection dari security solutions.

Exploitation phase adalah ketika red team actively attempts untuk gain access ke systems dengan exploiting identified vulnerabilities. Ini bisa technical exploits atau social engineering tactics. Successful exploitation menghasilkan initial foothold di target environment.

Post exploitation activities meliputi privilege escalation untuk gain higher level access, lateral movement untuk expand access ke other systems, dan establishing persistence untuk maintain access. Red team juga conducts data exfiltration simulation untuk test data loss prevention controls.

Sangat penting bahwa red team operations conducted dengan proper authorization dan clear rules of engagement. Scope harus clearly defined untuk avoid unintended disruptions. Deconfliction procedures harus established untuk quickly stop operations jika real incidents occur yang bisa confused dengan red team activities.

Strategi Blue Team untuk Defensive Excellence

Blue team effectiveness bergantung pada multiple layers of defense dan proactive security posture. Defense in depth strategy memastikan bahwa jika satu layer compromised, additional layers provide continued protection.

Threat intelligence integration adalah crucial component dimana blue team leverage global threat intelligence untuk understand current threat landscape dan adversary tactics. Dengan memahami TTPs atau tactics techniques procedures dari known threat actors, blue team dapat proactively hunt untuk indicators dalam their environment.

Security monitoring dan logging adalah foundation dari detection capabilities. Comprehensive logging dari all critical systems dan centralized log management melalui SIEM platform memungkinkan correlation dan analysis. Blue team harus tune detection rules untuk balance antara catching malicious activity dan minimizing false positives.

Behavioral analytics dan anomaly detection menggunakan machine learning untuk identify unusual patterns yang indicate potential compromise. User and Entity Behavior Analytics atau UEBA dapat detect compromised accounts atau insider threats berdasarkan deviations dari normal behavior baselines.

Threat hunting adalah proactive approach dimana blue team actively searches untuk threats dalam environment mereka rather than waiting untuk alerts. Hypothesis-driven hunting berdasarkan threat intelligence atau hasil dari previous incidents dapat uncover stealthy threats yang evade automated detection.

Incident response capabilities harus well-developed dengan clear playbooks untuk different types of incidents. Response team harus regularly trained dan exercises conducted untuk ensure readiness. Integration dengan IT operations dan business units crucial untuk effective containment dan recovery.

Vulnerability management program memastikan yang known vulnerabilities promptly identified dan remediated. Prioritization berdasarkan risk assessment memfokuskan resources pada most critical vulnerabilities. Patch management processes harus efficient untuk minimize window of exposure.

Purple Teaming: Menjembatani Red dan Blue

Purple teaming adalah evolusi dari traditional red team blue team approach dimana collaboration lebih emphasized dibanding competition. Dalam purple team exercises, red dan blue teams work together dalam transparent manner untuk maximize learning dan improvement.

Konsep dasarnya adalah knowledge sharing dimana red team openly shares their attack techniques dengan blue team, dan blue team shares their detection logic dengan red team. Ini creates feedback loop yang dramatically accelerates improvement di both sides.

During purple team exercises, red team performs attack dan immediately discusses dengan blue team apakah attack detected, bagaimana detected, dan apa improvements yang bisa made. Jika tidak detected, blue team dapat develop new detection logic atau adjust existing controls. Jika detected, diskusi fokus pada optimizing response procedures.

Benefits dari purple teaming approach sangat significant. Pertama, faster skill development untuk both teams karena direct knowledge transfer. Kedua, more efficient use of resources karena exercises lebih focused dan structured. Ketiga, better ROI dari security investments karena quicker identification dari gaps.

Purple teaming juga helps break down silos antara offensive dan defensive teams. Dalam traditional model, ada sometimes adversarial relationship yang counterproductive. Purple teaming foster collaboration dan mutual respect yang beneficial untuk overall security posture.

Frequency dari purple team exercises bisa bervariasi tergantung organizational needs dan resources. Quarterly exercises adalah good baseline, dengan focus pada different attack vectors atau systems each time. Ad-hoc exercises dapat conducted setelah major security updates atau ketika new threats emerge.

Membangun Program Red Team Blue Team yang Sukses

Establishing effective red team blue team program memerlukan careful planning dan sustained commitment dari organizational leadership. Beberapa key considerations untuk success include securing proper funding dan resources, hiring atau developing talent dengan right skillsets, dan establishing clear objectives dan success metrics.

Program harus dimulai dengan maturity assessment untuk understand current security posture dan readiness. Organisasi dengan immature security programs mungkin perlu focus pada foundational security controls terlebih dahulu sebelum implementing advanced red team operations.

Scope definition sangat critical untuk ensure exercises provide value tanpa creating unnecessary risks. Initially, scope dapat limited ke specific systems atau attack vectors, kemudian gradually expanded as program matures. Rules of engagement harus clearly documented dan agreed upon by all stakeholders.

Tool selection dan capability development adalah important investment. Red teams memerlukan penetration testing tools, exploit frameworks, dan custom development capabilities. Blue teams memerlukan security monitoring platforms, threat intelligence feeds, dan analysis tools. Investment dalam training dan certifications untuk team members pays dividends dalam program effectiveness.

Metrics dan reporting framework harus established untuk measure program success dan communicate value ke leadership. Metrics dapat include number of vulnerabilities identified dan remediated, mean time to detect dan respond, percentage of attacks detected, dan improvement trends over time.

Post exercise analysis dan lessons learned sessions are crucial untuk continuous improvement. Detailed reports documenting findings, recommendations, dan remediation plans harus produced dan tracked untuk completion. Success stories dan improvements achieved should be communicated across organization untuk build support dan awareness.

Studi Kasus Implementasi Sukses

Untuk memberikan perspektif praktis, mari kita lihat contoh implementasi sukses dari sebuah perusahaan fintech di Indonesia yang mengimplementasikan red team blue team program.

Perusahaan ini mulai program mereka pada 2022 dengan mempekerjakan dedicated red team consisting of 3 offensive security specialists dan strengthening existing blue team menjadi 8 person security operations team. Initial assessment mengungkapkan bahwa mean time to detect untuk simulated attacks adalah 14 hari, yang unacceptably high untuk financial services industry.

Program dimulai dengan quarterly red team exercises focusing pada different attack scenarios: phishing campaigns untuk test employee awareness, external penetration testing untuk test perimeter defenses, internal network compromise simulation, dan cloud infrastructure testing.

Setelah setiap exercise, comprehensive purple team sessions conducted dimana findings discussed dalam detail dan improvement actions identified. Blue team developed 47 new detection rules berdasarkan red team TTPs, improved incident response playbooks, dan enhanced security monitoring coverage.

Hasilnya setelah 18 bulan adalah dramatic. Mean time to detect turun dari 14 hari menjadi hanya 4 jam untuk majority attack types. Percentage dari red team activities yang detected meningkat dari 42 persen menjadi 87 persen. Perhaps most importantly, when actual external attack terjadi, blue team successfully detected dan contained threat within 6 jam dengan zero data loss.

Investment dalam program totaled approximately 2 miliar rupiah per tahun including salaries, tools, dan training. Namun, dengan preventing just one potential data breach yang bisa cost upwards of 50 miliar rupiah, ROI clearly justified investment.

Tantangan dan Cara Mengatasinya

Implementing red team blue team program tidak tanpa challenges. Understanding dan addressing challenges proactively crucial untuk success.

Resource constraints adalah common challenge terutama untuk mid-sized organizations. Hiring dedicated red team bisa expensive, tetapi ada alternatives seperti using managed security service providers untuk red team services, atau developing internal capabilities gradually melalui training existing staff.

Another challenge adalah potential for burnout khususnya untuk blue team yang operate 24×7. Proper staffing levels, shift rotations, dan support systems penting untuk maintain team morale dan effectiveness. Automation dapat help reduce manual workload untuk routine tasks.

Balancing security dengan business operations sometimes creates tension. Red team activities potentially disruptive jika tidak carefully managed. Clear communication dengan business stakeholders, well-defined scope, dan deconfliction procedures help mitigate this risk.

Skills gap adalah persistent challenge in cybersecurity industry. Continuous training dan development opportunities essential untuk keeping teams current dengan evolving threats dan technologies. Encouraging certification pursuits, conference attendance, dan research projects helps retain talent dan build capabilities.

Attribution confusion dapat occur ketika red team activities mistaken untuk real attacks atau vice versa. Proper coordination channels, clear marking of red team activities dalam internal systems, dan regular communication prevent confusion dan ensure appropriate response.

Masa Depan Red Team dan Blue Team Operations

Looking ahead, red team blue team methodologies akan continue evolving dengan technological advancements dan changing threat landscape. Beberapa trends yang emerging include increased automation dalam both offensive dan defensive operations, integration dengan AI dan machine learning untuk more sophisticated attack simulations dan detection, dan expansion ke cloud dan IoT environments.

Adversary simulation akan become more realistic dengan adoption dari threat intelligence dan behavioral modeling. Red teams akan increasingly mimic specific threat actor groups dengan their unique TTPs, providing more targeted testing dari defenses against relevant threats.

Integration dengan DevSecOps pipelines akan enable earlier testing dalam development lifecycle. Security testing shifted left memastikan vulnerabilities identified dan addressed before production deployment. Red team blue team concepts applied dalam application security context.

Collaborative platforms dan frameworks akan facilitate better coordination antara teams. Standardized formats untuk sharing TTPs, detections, dan lessons learned akan accelerate knowledge dissemination across industry. Open source community contributions akan enrich available resources.

Regulatory requirements mungkin increasingly mandate regular security testing termasuk red team exercises untuk critical infrastructure dan high-risk industries. This will drive broader adoption dan maturation dari programs across organizations.

Kesimpulan: Pertahanan yang Tangguh Melalui Kolaborasi

Sinergi antara red team dan blue team represents paradigm shift dalam cybersecurity dari reactive ke proactive defense. Dengan continuously testing dan improving security controls melalui realistic adversary simulations, organisasi dapat dramatically reduce risk dari successful cyber attacks.

Data clearly menunjukkan that organizations dengan mature red team blue team programs experience significantly fewer successful breaches, faster detection dan response times, dan better security ROI. Investment dalam these capabilities bukan just technical necessity tetapi strategic business decision yang protect organizational value dan reputation.

Success requires commitment dari leadership, proper resourcing, right talent, dan culture yang embraces continuous improvement. Challenges exist tetapi dengan proper planning dan execution, benefits far outweigh costs.