Bayangkan bangun pagi dan menemukan seluruh data pelanggan perusahaan telah dicuri, sistem lumpuh total, dan reputasi bisnis hancur dalam semalam. Mimpi buruk ini menjadi kenyataan bagi ribuan perusahaan yang mengabaikan keamanan infrastruktur peladen mereka. Tahun 2024 mencatat peningkatan serangan siber terhadap infrastruktur peladen sebesar 67 persen dibanding tahun sebelumnya, dengan kerugian mencapai triliunan rupiah.

Pertanyaannya sederhana namun krusial: apakah sistem peladen dan lingkungan komputasi awan perusahaan benar benar aman? Atau hanya ilusi keamanan yang menunggu waktu untuk runtuh? Uji penetrasi atau simulasi serangan terkendali adalah satu satunya cara pasti untuk mengetahui celah keamanan sebelum penjahat siber menemukannya terlebih dahulu.

Artikel ini akan mengupas tuntas tentang uji penetrasi infrastruktur peladen dan keamanan komputasi awan, mengapa hal ini wajib dilakukan, metode pelaksanaannya, serta manfaat nyata yang akan diperoleh perusahaan. Mari kita telusuri bersama bagaimana melindungi aset digital paling berharga dengan pendekatan proaktif dan terukur.

Memahami Uji Penetrasi dan Urgensinya di Era Digital

Uji penetrasi adalah proses simulasi serangan siber yang dilakukan oleh pakar keamanan profesional untuk mengidentifikasi kelemahan dalam sistem sebelum penyerang sungguhan mengeksploitasinya. Berbeda dengan pemindaian kerentanan otomatis yang hanya mendeteksi masalah potensial, uji penetrasi melibatkan upaya aktif meretas sistem seperti yang dilakukan peretas jahat, namun dengan izin dan tujuan membangun ketahanan keamanan.

Data terbaru menunjukkan bahwa 83 persen pelanggaran keamanan dapat dicegah jika perusahaan melakukan uji penetrasi berkala. Sayangnya, hanya 38 persen organisasi di Indonesia yang rutin menjalankan pengujian ini, membuat sebagian besar infrastruktur digital rentan terhadap eksploitasi.

Infrastruktur peladen modern sangat kompleks dengan ratusan layanan yang berjalan, konfigurasi yang rumit, dan integrasi dengan berbagai sistem eksternal. Setiap elemen ini adalah pintu potensial bagi penyerang. Tanpa pengujian menyeluruh, kerentanan tersembunyi dapat bertahan berbulan bulan bahkan bertahun tahun tanpa terdeteksi hingga terlambat.

Lingkungan komputasi awan menambah lapisan kompleksitas baru. Model tanggung jawab bersama antara penyedia layanan dan pengguna sering menciptakan celah keamanan di area abu abu. Banyak perusahaan berasumsi penyedia awan mengamankan segalanya, padahal kenyataannya pengguna bertanggung jawab atas konfigurasi, kontrol akses, dan keamanan data mereka sendiri.

Jenis Ancaman Terhadap Infrastruktur Peladen dan Komputasi Awan

Memahami lanskap ancaman adalah langkah pertama dalam membangun pertahanan efektif. Infrastruktur peladen menghadapi beragam ancaman yang terus berevolusi dalam kecanggihan dan skala.

Serangan injeksi kode berbahaya memungkinkan penyerang menjalankan perintah tidak sah pada peladen dengan memanfaatkan celah dalam aplikasi. Serangan ini dapat memberikan akses penuh ke sistem, pencurian data sensitif, atau penghapusan informasi krusial. Statistik menunjukkan 19 persen dari seluruh pelanggaran data berasal dari kerentanan injeksi yang tidak ditambal.

Kesalahan konfigurasi adalah penyebab utama kebocoran data di lingkungan komputasi awan. Pangkalan data yang terbuka untuk umum, perizinan yang terlalu longgar, atau pengaturan keamanan bawaan yang tidak diubah menciptakan peluang emas bagi penyerang. Penelitian menemukan bahwa 73 persen insiden keamanan awan disebabkan oleh kesalahan konfigurasi, bukan kegagalan teknologi penyedia.

Serangan penolakan layanan yang terdistribusi membanjiri peladen dengan lalu lintas palsu hingga sistem tidak dapat melayani pengguna sah. Serangan ini dapat melumpuhkan bisnis selama berjam jam bahkan berhari hari, menyebabkan kerugian pendapatan dan kerusakan reputasi yang signifikan.

Eskalasi hak istimewa terjadi ketika penyerang yang awalnya hanya memiliki akses terbatas berhasil meningkatkan kewenangannya menjadi administrator penuh. Dengan kontrol tingkat tertinggi, mereka dapat melakukan apa saja termasuk mencuri seluruh database atau menanamkan pintu belakang permanen.

Ancaman orang dalam baik yang disengaja maupun tidak disengaja juga merupakan risiko serius. Karyawan dengan akses berlebihan dapat menyalahgunakan kewenangannya atau menjadi target manipulasi sosial oleh penyerang eksternal.

Metodologi Uji Penetrasi yang Komprehensif

Uji penetrasi efektif mengikuti metodologi terstruktur yang memastikan cakupan menyeluruh dan hasil yang dapat ditindaklanjuti. Prosesnya dibagi menjadi beberapa fase yang saling melengkapi.

Fase Perencanaan dan Pengumpulan Informasi

Tahap awal melibatkan penetapan ruang lingkup pengujian yang jelas. Sistem mana yang akan diuji? Apa batasan yang tidak boleh dilanggar? Kapan waktu pelaksanaan yang ideal untuk meminimalkan gangguan operasional? Komunikasi transparan antara tim penguji dan organisasi sangat penting untuk menghindari kesalahpahaman.

Pengumpulan informasi atau reconnaissance adalah fase di mana penguji mengumpulkan sebanyak mungkin data tentang target. Ini mencakup identifikasi alamat jaringan yang digunakan, teknologi yang diterapkan, struktur organisasi, dan bahkan informasi karyawan yang tersedia publik. Semakin banyak informasi yang terkumpul, semakin efektif serangan simulasi dapat dirancang.

Fase Pemindaian dan Identifikasi Kerentanan

Menggunakan berbagai perkakas otomatis dan manual, penguji memindai infrastruktur untuk menemukan kerentanan potensial. Ini mencakup pemindaian porta terbuka yang tidak perlu, layanan usang dengan kelemahan diketahui, sertifikat keamanan yang kedaluwarsa, dan konfigurasi yang tidak aman.

Namun pemindaian otomatis saja tidak cukup. Penguji berpengalaman menganalisis hasil untuk menyingkirkan positif palsu, mengidentifikasi kombinasi kerentanan yang dapat dirantai untuk dampak lebih besar, dan menemukan kelemahan logika bisnis yang tidak dapat dideteksi oleh perkakas otomatis.

Fase Eksploitasi dan Penetrasi

Ini adalah jantung dari uji penetrasi di mana penguji mencoba mengeksploitasi kerentanan yang ditemukan. Tujuannya bukan merusak sistem tetapi membuktikan bahwa celah tersebut benar benar dapat dimanfaatkan oleh penyerang sungguhan.

Eksploitasi dilakukan dengan hati hati untuk menghindari kerusakan atau gangguan layanan yang tidak diinginkan. Setiap upaya didokumentasikan secara rinci termasuk metode yang digunakan, tingkat akses yang diperoleh, dan data sensitif yang berhasil dicapai.

Fase Pasca Eksploitasi

Setelah berhasil masuk ke sistem, penguji mengevaluasi dampak potensial jika ini adalah serangan nyata. Seberapa jauh penyerang dapat bergerak dalam jaringan? Data apa saja yang dapat dicuri? Apakah ada kemungkinan menanamkan akses persisten untuk serangan masa depan?

Fase ini juga menguji kemampuan deteksi dan respons organisasi. Apakah tim keamanan mendeteksi upaya penetrasi? Berapa lama waktu yang dibutuhkan untuk merespons? Apakah mekanisme peringatan berfungsi dengan baik?

Fase Pelaporan dan Rekomendasi

Hasil uji penetrasi disusun dalam laporan komprehensif yang mencakup ringkasan eksekutif untuk manajemen, temuan teknis terperinci untuk tim teknologi informasi, penilaian risiko untuk setiap kerentanan, bukti eksploitasi berupa tangkapan layar dan log, dan rekomendasi perbaikan yang diprioritaskan berdasarkan tingkat keparahan.

Laporan yang baik tidak hanya menunjukkan masalah tetapi juga memberikan panduan praktis untuk memperbaikinya. Setiap rekomendasi harus spesifik, dapat ditindaklanjuti, dan mempertimbangkan konteks bisnis organisasi.

Perbedaan Pengujian Infrastruktur Tradisional dan Komputasi Awan

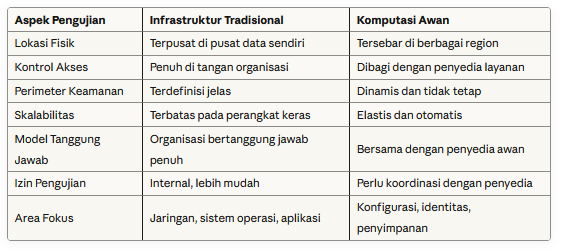

Meskipun prinsip dasarnya sama, uji penetrasi infrastruktur peladen tradisional dan lingkungan komputasi awan memiliki perbedaan signifikan yang perlu dipahami.

Pengujian komputasi awan memerlukan pemahaman mendalam tentang model layanan yang digunakan apakah infrastruktur sebagai layanan, platform sebagai layanan, atau perangkat lunak sebagai layanan. Setiap model memiliki permukaan serangan dan tanggung jawab keamanan yang berbeda.

Penting juga memahami kebijakan pengujian dari penyedia awan. Beberapa penyedia mengizinkan pengujian tertentu tanpa pemberitahuan, sementara yang lain memerlukan persetujuan eksplisit. Melanggar ketentuan ini dapat mengakibatkan penangguhan akun atau masalah hukum.

Manfaat Nyata dari Uji Penetrasi Berkala

Investasi dalam uji penetrasi memberikan pengembalian yang signifikan dalam berbagai bentuk yang dapat diukur dan dirasakan langsung oleh organisasi.

Pertama, identifikasi dan perbaikan kerentanan sebelum dieksploitasi oleh penyerang menghemat biaya respons insiden yang jauh lebih mahal. Rata rata biaya pelanggaran data mencapai 4,8 miliar rupiah, sementara uji penetrasi komprehensif biasanya berkisar antara 50 hingga 200 juta rupiah. Perbedaannya sangat signifikan.

Kedua, kepatuhan terhadap regulasi dan standar industri. Banyak kerangka keamanan seperti standar keamanan data industri kartu pembayaran, peraturan perlindungan data umum, dan standar internasional keamanan informasi mewajibkan atau sangat merekomendasikan uji penetrasi berkala. Tanpa ini, perusahaan berisiko menghadapi denda regulasi dan kehilangan sertifikasi penting.

Ketiga, peningkatan kepercayaan pelanggan dan mitra bisnis. Kemampuan menunjukkan bahwa sistem telah diuji keamanannya oleh pihak ketiga independen memberikan kepercayaan diri kepada pemangku kepentingan bahwa data mereka dijaga dengan serius.

Keempat, wawasan tentang postur keamanan secara keseluruhan. Uji penetrasi tidak hanya menemukan celah teknis tetapi juga mengungkap kelemahan dalam proses, kebijakan, dan kesadaran karyawan. Informasi ini sangat berharga untuk memperkuat keamanan secara holistik.

Kelima, validasi efektivitas investasi keamanan yang telah dilakukan. Apakah tembok api baru benar benar mencegah intrusi? Apakah sistem deteksi intrusi menangkap upaya serangan? Uji penetrasi memberikan jawaban objektif terhadap pertanyaan pertanyaan ini.

Frekuensi Ideal dan Kapan Harus Melakukan Pengujian

Pertanyaan umum yang sering diajukan adalah seberapa sering uji penetrasi harus dilakukan. Jawabannya tergantung pada beberapa faktor termasuk profil risiko organisasi, tingkat perubahan infrastruktur, dan persyaratan regulasi.

Sebagai panduan umum, organisasi harus melakukan uji penetrasi komprehensif minimal setahun sekali. Namun pengujian tambahan sangat disarankan dalam situasi berikut: setelah perubahan signifikan pada infrastruktur seperti migrasi ke komputasi awan, penambahan sistem baru, atau perubahan arsitektur jaringan; sebelum peluncuran produk atau layanan baru yang menghadapi publik; setelah insiden keamanan untuk memastikan semua celah telah ditutup; dan ketika ada perubahan besar dalam lanskap ancaman yang mempengaruhi industri.

Perusahaan dengan profil risiko tinggi seperti institusi keuangan, layanan kesehatan, atau pengelola infrastruktur kritis sebaiknya melakukan pengujian lebih sering, mungkin setiap kuartal atau bahkan bulanan untuk komponen tertentu.

Selain uji penetrasi penuh, pengujian bertarget pada area spesifik dapat dilakukan lebih sering. Misalnya, setiap kali ada pembaruan aplikasi kritis, pengujian fokus pada komponen yang diubah dapat mengidentifikasi kerentanan baru yang mungkin muncul.

Memilih Penyedia Jasa Uji Penetrasi yang Tepat

Kualitas uji penetrasi sangat bergantung pada keahlian dan pengalaman tim yang melaksanakannya. Memilih penyedia jasa yang tepat adalah keputusan krusial yang mempengaruhi nilai yang peroleh dari investasi ini.

Pertimbangkan sertifikasi dan kualifikasi tim penguji. Sertifikasi internasional yang diakui industri seperti penguji penetrasi bersertifikat, peretas etis bersertifikat, atau profesional keamanan sistem informasi bersertifikat menunjukkan tingkat kompetensi tertentu.

Pengalaman dalam industri spesifik juga penting. Penguji yang memahami konteks bisnis, regulasi yang berlaku, dan ancaman spesifik industri dapat memberikan wawasan yang lebih relevan dan rekomendasi yang lebih praktis.

Tinjau metodologi yang digunakan. Penyedia jasa profesional mengikuti kerangka kerja yang diakui dan dapat menjelaskan proses mereka secara transparan. Hindari penyedia yang menjanjikan hasil instan atau menggunakan pendekatan sepenuhnya otomatis tanpa validasi manual.

Periksa referensi dan studi kasus dari klien sebelumnya. Pengalaman organisasi lain dengan penyedia tersebut memberikan gambaran tentang kualitas layanan, profesionalisme, dan kemampuan mereka menangani situasi kompleks.

Pastikan penyedia memiliki asuransi tanggung jawab profesional yang memadai. Meskipun penguji berpengalaman sangat berhati hati, selalu ada risiko kecil bahwa pengujian dapat menyebabkan gangguan tidak terduga. Asuransi melindungi kedua belah pihak dalam situasi tersebut.

Langkah Setelah Menerima Hasil Uji Penetrasi

Menerima laporan uji penetrasi hanyalah permulaan. Nilai sebenarnya datang dari tindakan yang diambil berdasarkan temuan tersebut.

Langkah pertama adalah meninjau laporan secara menyeluruh dengan tim teknis dan manajemen. Pastikan semua pihak memahami temuan, risiko yang ditimbulkan, dan dampak potensial terhadap bisnis. Jangan ragu meminta klarifikasi dari tim penguji jika ada aspek yang tidak jelas.

Prioritaskan perbaikan berdasarkan tingkat risiko dan kemudahan implementasi. Kerentanan kritis yang dapat dieksploitasi dari luar dan memiliki dampak tinggi harus ditangani segera, mungkin dalam hitungan hari. Sementara masalah dengan risiko lebih rendah dapat dijadwalkan dalam roadmap keamanan jangka menengah.

Buat rencana tindakan perbaikan dengan penugasan yang jelas. Setiap temuan harus memiliki pemilik yang bertanggung jawab, tenggat waktu realistis, dan sumber daya yang dialokasikan. Lacak kemajuan secara berkala untuk memastikan perbaikan benar benar dilaksanakan, bukan sekadar rencana di atas kertas.

Setelah perbaikan dilakukan, lakukan pengujian ulang untuk memverifikasi bahwa kerentanan telah berhasil ditutup dan tidak ada masalah baru yang muncul dari perubahan yang dilakukan. Banyak penyedia jasa menawarkan pengujian ulang terbatas sebagai bagian dari paket layanan mereka.

Integrasikan pembelajaran dari uji penetrasi ke dalam praktik keamanan berkelanjutan. Jika ditemukan pola kerentanan tertentu, pertimbangkan pelatihan tambahan untuk pengembang, perbaikan proses tinjauan kode, atau penerapan perkakas otomasi untuk mencegah masalah serupa di masa depan.

Membangun Program Keamanan yang Berkelanjutan

Uji penetrasi adalah komponen penting dari program keamanan yang komprehensif, tetapi bukan satu satunya elemen. Untuk perlindungan optimal, organisasi perlu pendekatan berlapis yang mencakup berbagai aspek.

Pemantauan berkelanjutan dengan sistem deteksi dan respons ancaman memungkinkan identifikasi aktivitas mencurigakan secara real time. Berbeda dengan uji penetrasi yang memberikan pandangan pada titik waktu tertentu, pemantauan memberikan visibilitas berkelanjutan.

Manajemen tambalan yang efektif memastikan semua sistem diperbarui dengan perbaikan keamanan terbaru. Banyak eksploitasi memanfaatkan kerentanan yang sudah diketahui dan memiliki tambalan tersedia, tetapi belum diterapkan oleh organisasi.

Pelatihan kesadaran keamanan bagi karyawan mengatasi faktor risiko manusia. Bahkan infrastruktur yang aman secara teknis dapat dikompromikan jika karyawan menjadi korban serangan rekayasa sosial atau melakukan kesalahan konfigurasi.

Rencana respons insiden yang telah diuji memastikan organisasi dapat bereaksi cepat dan efektif ketika terjadi pelanggaran. Mengetahui siapa yang harus melakukan apa, bagaimana komunikasi dilakukan, dan apa langkah langkah pemulihan dapat membuat perbedaan besar dalam meminimalkan dampak.

Tren Masa Depan dalam Pengujian Keamanan

Lanskap keamanan siber terus berevolusi dengan ancaman baru dan teknologi pertahanan yang lebih canggih. Beberapa tren yang membentuk masa depan uji penetrasi mencakup otomasi cerdas yang menggunakan pembelajaran mesin untuk mengidentifikasi pola kerentanan kompleks yang sulit ditemukan secara manual, pengujian berkelanjutan yang terintegrasi dalam siklus pengembangan perangkat lunak sehingga keamanan divalidasi secara otomatis setiap kali ada perubahan kode, simulasi tim merah versus tim biru di mana satu tim menyerang sementara yang lain mempertahankan untuk menguji kemampuan deteksi dan respons dalam skenario realistis, serta pengujian khusus untuk teknologi baru seperti kontainer, orkestrasi layanan mikro, dan komputasi tanpa peladen yang memiliki model keamanan berbeda dari infrastruktur tradisional.

Organisasi yang tetap mengikuti tren ini dan mengadaptasi strategi keamanan mereka akan memiliki keunggulan signifikan dalam melindungi aset digital mereka dari ancaman yang terus berkembang.

Saatnya Mengamankan Infrastruktur Digital

Keamanan infrastruktur peladen dan lingkungan komputasi awan bukan lagi pilihan tetapi kebutuhan kritis bagi setiap organisasi yang mengandalkan teknologi digital. Ancaman siber yang semakin canggih dan merugikan memerlukan pendekatan proaktif dengan uji penetrasi sebagai komponen kunci strategi pertahanan.

Menunggu hingga terjadi serangan adalah strategi yang sangat mahal dan berisiko. Kerugian finansial, kerusakan reputasi, dan dampak hukum dari pelanggaran keamanan jauh melebihi investasi dalam pengujian keamanan berkala. Lebih baik menemukan dan memperbaiki kelemahan dalam lingkungan terkendali daripada membiarkan penyerang mengeksploitasinya untuk keuntungan mereka.

Jika perusahaan belum melakukan uji penetrasi atau sudah lama tidak menguji keamanan infrastruktur, sekarang adalah waktu yang tepat untuk bertindak. Setiap hari penundaan adalah kesempatan bagi penjahat siber untuk menemukan dan mengeksploitasi celah yang mungkin ada dalam sistem.

Tim profesional Widya Security memiliki keahlian mendalam dan pengalaman luas dalam melakukan uji penetrasi infrastruktur peladen dan keamanan komputasi awan. Kami menggunakan metodologi terstruktur yang mengikuti standar industri terbaik, didukung oleh penguji bersertifikat internasional yang memahami kompleksitas lingkungan teknologi modern.

Kami menawarkan pendekatan yang disesuaikan dengan kebutuhan spesifik organisasi, mulai dari penilaian awal hingga pengujian komprehensif dan pendampingan perbaikan. Laporan kami tidak hanya mengidentifikasi masalah tetapi memberikan panduan praktis yang dapat ditindaklanjuti untuk memperkuat postur keamanan secara keseluruhan.

Jangan biarkan infrastruktur digital menjadi sasaran empuk penjahat siber. Hubungi Widya Security hari ini melalui widyasecurity.com untuk konsultasi gratis dan jadwalkan uji penetrasi profesional. Lindungi aset berharga perusahaan dengan keahlian yang terpercaya dan hasil yang terukur. Keamanan dimulai dari keputusan bijak yang ambil hari ini.