Ketika Aplikasi Seluler Menjadi Pintu Masuk Utama Peretas

Pernahkah berpikir bahwa aplikasi perbankan di telepon pintar bisa menjadi jalan masuk peretas untuk menguras rekening? Atau aplikasi belanja kesayangan yang menyimpan informasi kartu kredit ternyata memiliki celah keamanan berbahaya? Dilansir dari situs penyedia pasar aplikasi seluler, Priori Data, terdapat kenaikan jumlah pengguna ponsel dari 2024 hingga 2025. Pada 2024, terdapat sekitar 4,88 miliar pengguna telepon pintar di seluruh dunia, sedangkan pada 2025 terdapat lebih dari 7,2 miliar telepon pintar di seluruh dunia.Angka fantastis ini membuat aplikasi seluler menjadi target empuk serangan siber.

Komdigi mengungkapkan bahwa 75 persen aplikasi seluler gagal dalam pengujian keamanan dasar. Lebih mengkhawatirkan lagi, 43 persen aplikasi seluler memiliki setidaknya satu kerentanan tingkat kritis yang dapat dieksploitasi untuk mencuri data pengguna, mengambil alih akun, atau bahkan menginstal perangkat perusak tanpa sepengetahuan pemilik perangkat.

Inilah mengapa pengujian penetrasi keamanan aplikasi seluler bukan lagi opsi tambahan, melainkan kebutuhan mendesak bagi setiap organisasi yang mengembangkan aplikasi untuk platform Android dan iOS. Metode ini mengidentifikasi celah keamanan sebelum aplikasi diluncurkan ke publik atau sebelum peretas menemukannya terlebih dahulu. Ini adalah perbedaan antara melindungi jutaan pengguna dan menjadi berita utama kebocoran data yang merusak reputasi perusahaan selamanya.

Memahami Esensi Pengujian Penetrasi Aplikasi Seluler

Pengujian penetrasi aplikasi seluler adalah proses evaluasi keamanan komprehensif yang mensimulasikan serangan nyata terhadap aplikasi yang berjalan di perangkat bergerak seperti telepon pintar dan tablet. Berbeda dengan pengujian fungsional yang memeriksa apakah fitur bekerja dengan baik, pengujian penetrasi fokus menemukan celah keamanan yang dapat dimanfaatkan penyerang untuk tujuan jahat seperti pencurian data, manipulasi transaksi, atau pengambilalihan akun pengguna.

Proses ini melibatkan analisis mendalam terhadap tiga komponen utama ekosistem aplikasi seluler. Pertama adalah aplikasi itu sendiri yang mencakup kode program, logika bisnis, mekanisme autentikasi, dan cara aplikasi menyimpan data sensitif di perangkat. Kedua adalah komunikasi antara aplikasi dan peladen atau server backend yang menangani data dan proses bisnis. Ketiga adalah infrastruktur peladen yang mendukung aplikasi termasuk antarmuka pemrograman aplikasi, basis data, dan layanan pihak ketiga yang terintegrasi.

Yang membuat pengujian penetrasi aplikasi seluler unik adalah kompleksitas lingkungan yang harus dievaluasi. Aplikasi seluler tidak hanya berjalan di satu jenis perangkat tetapi di ribuan model berbeda dengan versi sistem operasi yang beragam. Aplikasi juga harus aman saat digunakan di berbagai kondisi jaringan mulai dari koneksi seluler hingga wifi publik yang tidak aman. Selain itu, aplikasi seluler sering kali memiliki akses ke fitur perangkat sensitif seperti kamera, mikrofon, lokasi geografis, dan daftar kontak yang jika tidak diamankan dengan baik dapat disalahgunakan.

Perbedaan Mendasar Keamanan Android dan iOS

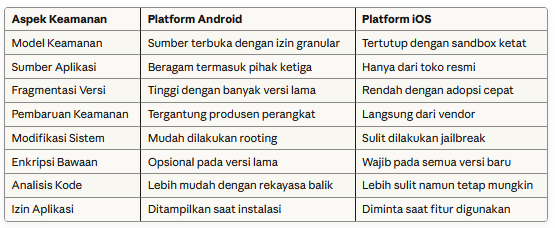

Meskipun sama-sama platform seluler populer, Android dan iOS memiliki arsitektur keamanan yang berbeda sehingga memerlukan pendekatan pengujian yang disesuaikan. Android adalah sistem operasi sumber terbuka yang memberikan fleksibilitas lebih besar namun juga membuka lebih banyak vektor serangan potensial. Pengguna Android dapat menginstal aplikasi dari berbagai sumber di luar toko aplikasi resmi, meningkatkan risiko perangkat perusak. Fragmentasi versi Android juga menjadi tantangan karena banyak perangkat masih menggunakan versi lama yang tidak lagi menerima pembaruan keamanan.

iOS adalah sistem tertutup dengan kontrol ketat dari vendor yang membuatnya secara inheren lebih aman namun bukan berarti kebal terhadap serangan. Semua aplikasi harus melalui proses peninjauan ketat sebelum dapat dipublikasikan di toko aplikasi resmi. Namun, perangkat yang telah dimodifikasi atau jailbroken kehilangan banyak proteksi bawaan dan menjadi rentan terhadap serangan yang biasanya tidak mungkin dilakukan.

Perbandingan aspek keamanan kedua platform dapat dilihat pada tabel berikut:

Memahami perbedaan ini penting karena pengujian penetrasi harus mencakup kerentanan spesifik platform sambil juga mengevaluasi masalah umum yang ada di kedua sistem operasi.

Komponen Krusial dalam Pengujian Penetrasi Aplikasi Seluler

Pengujian penetrasi aplikasi seluler yang komprehensif mencakup beberapa komponen penting yang masing-masing mengungkap aspek keamanan berbeda. Komponen pertama adalah analisis kode statis di mana kode sumber aplikasi atau kode biner yang telah dikompilasi diperiksa tanpa menjalankan aplikasi. Teknik ini mengidentifikasi kerentanan seperti kredensial yang tertanam dalam kode, algoritma kriptografi yang lemah, logika bisnis yang cacat, serta kesalahan pemrograman umum yang dapat dieksploitasi. Untuk aplikasi Android, berkas paket aplikasi dapat diekstrak dan kode dapat dibaca kembali menjadi format yang dapat dipahami. Untuk aplikasi iOS, meskipun lebih sulit, kode tetap dapat dianalisis menggunakan perangkat khusus.

Komponen kedua adalah analisis kode dinamis di mana aplikasi dijalankan dalam lingkungan terkontrol sambil dipantau perilakunya secara real-time. Pengujian ini mengungkap bagaimana aplikasi berinteraksi dengan sistem operasi, file apa yang dibuat dan diakses, data apa yang dikirim melalui jaringan, serta izin apa yang digunakan. Analisis dinamis sangat efektif menemukan kerentanan runtime yang tidak terlihat dalam kode statis seperti kebocoran memori atau manipulasi data saat aplikasi berjalan.

Komponen ketiga adalah pengujian penyimpanan data lokal untuk mengevaluasi bagaimana aplikasi menyimpan informasi sensitif di perangkat. Banyak aplikasi menyimpan token autentikasi, data pengguna, atau informasi pembayaran di perangkat untuk meningkatkan kecepatan dan kemudahan penggunaan. Jika tidak dienkripsi dengan benar atau disimpan di lokasi yang dapat diakses aplikasi lain, data ini dapat dicuri oleh penyerang yang memiliki akses fisik ke perangkat atau oleh perangkat perusak yang berhasil terinstal.

Komponen keempat adalah pengujian komunikasi jaringan untuk menganalisis bagaimana data ditransmisikan antara aplikasi dan peladen backend. Pengujian ini mencakup evaluasi apakah koneksi dienkripsi dengan protokol keamanan transport yang kuat, apakah sertifikat keamanan divalidasi dengan benar untuk mencegah serangan man in the middle, apakah data sensitif dikirim melalui saluran yang aman, serta apakah aplikasi rentan terhadap intersepsi data saat menggunakan jaringan publik yang tidak terpercaya.

Komponen kelima adalah pengujian autentikasi dan manajemen sesi untuk memverifikasi bagaimana aplikasi memverifikasi identitas pengguna dan mempertahankan sesi login. Kelemahan umum termasuk kata sandi yang disimpan tanpa enkripsi, token sesi yang tidak kedaluwarsa, mekanisme reset kata sandi yang lemah, serta kurangnya autentikasi dua faktor untuk akun sensitif. Pengujian juga mengevaluasi apakah aplikasi rentan terhadap serangan brute force atau credential stuffing.

Komponen keenam adalah pengujian logika bisnis untuk mengidentifikasi cacat dalam alur kerja aplikasi yang dapat dimanipulasi untuk keuntungan tidak sah. Contohnya termasuk melewati langkah pembayaran dalam aplikasi belanja, memanipulasi saldo dalam aplikasi keuangan, atau mengakses fitur premium tanpa berlangganan. Kerentanan logika bisnis sering kali tidak terdeteksi oleh alat otomatis dan memerlukan pemikiran kreatif dari penguji berpengalaman.

Komponen ketujuh adalah pengujian antarmuka pemrograman aplikasi atau API yang digunakan aplikasi untuk berkomunikasi dengan peladen. Banyak kerentanan kritis ditemukan pada layer API seperti kurangnya validasi input, otorisasi yang lemah, kebocoran informasi dalam respons kesalahan, serta rate limiting yang tidak memadai. Pengujian API mencakup upaya mengakses data pengguna lain, memanipulasi parameter permintaan, dan mengeksploitasi endpoint yang tidak dilindungi dengan baik.

Komponen kedelapan adalah pengujian keamanan pihak ketiga untuk mengevaluasi pustaka atau library dan komponen eksternal yang diintegrasikan dalam aplikasi. Banyak aplikasi modern menggunakan puluhan pustaka pihak ketiga untuk fungsi seperti analitik, iklan, pembayaran, atau jejaring sosial. Jika pustaka ini memiliki kerentanan atau izin berlebihan, seluruh aplikasi menjadi rentan terhadap serangan. Pengujian mencakup inventarisasi semua komponen pihak ketiga, memeriksa versi yang digunakan terhadap basis data kerentanan yang diketahui, serta mengevaluasi izin yang diminta oleh setiap komponen.

Ancaman Umum yang Menargetkan Aplikasi Seluler

Memahami ancaman spesifik yang menargetkan aplikasi seluler membantu organisasi memprioritaskan upaya keamanan mereka. Ancaman pertama adalah penyimpanan data tidak aman yang terjadi ketika aplikasi menyimpan informasi sensitif tanpa enkripsi yang memadai. Penyerang yang mendapat akses fisik ke perangkat atau berhasil menginstal perangkat perusak dapat dengan mudah mengekstrak data seperti kredensial login, informasi pribadi, atau data keuangan dari lokasi penyimpanan yang tidak terlindungi.

Ancaman kedua adalah komunikasi tidak aman di mana data sensitif dikirim melalui jaringan tanpa enkripsi atau dengan implementasi enkripsi yang cacat. Penyerang yang berada di jaringan yang sama seperti wifi publik dapat mencegat lalu lintas dan membaca atau memodifikasi data yang ditransmisikan. Serangan man in the middle ini sangat berbahaya karena pengguna sering tidak menyadari bahwa komunikasi mereka disadap.

Ancaman ketiga adalah autentikasi dan otorisasi yang lemah memungkinkan penyerang untuk mengakses akun pengguna lain atau fitur yang seharusnya dibatasi. Ini termasuk kata sandi lemah yang mudah ditebak, tidak adanya pembatasan upaya login yang gagal, token sesi yang dapat diprediksi, serta kurangnya verifikasi identitas untuk tindakan sensitif seperti transfer uang atau perubahan pengaturan keamanan.

Ancaman keempat adalah injeksi kode di mana penyerang memasukkan kode berbahaya melalui input pengguna yang tidak divalidasi dengan benar. Ini termasuk injeksi bahasa kueri terstruktur yang dapat mengakses atau memodifikasi basis data, injeksi perintah sistem operasi yang dapat mengambil alih peladen, serta injeksi skrip lintas situs yang dapat mencuri informasi pengguna melalui aplikasi web yang tertanam dalam aplikasi seluler.

Ancaman kelima adalah rekayasa balik atau reverse engineering di mana penyerang membongkar kode aplikasi untuk memahami cara kerjanya dan mencari kerentanan atau informasi sensitif yang tersembunyi. Meskipun hampir tidak mungkin mencegah rekayasa balik sepenuhnya, aplikasi harus dirancang dengan asumsi bahwa kode akan dibaca oleh penyerang sehingga tidak menyimpan rahasia seperti kunci enkripsi atau kredensial dalam kode.

Ancaman keenam adalah kerentanan platform yang muncul dari penggunaan versi sistem operasi atau pustaka yang sudah usang dan tidak lagi menerima pembaruan keamanan. Penyerang dapat memanfaatkan kerentanan yang diketahui publik untuk mengeksploitasi aplikasi atau perangkat bahkan jika aplikasi itu sendiri dikembangkan dengan aman.

Metodologi Standar Pengujian Keamanan Aplikasi Seluler

Pengujian penetrasi aplikasi seluler yang profesional mengikuti metodologi terstruktur untuk memastikan evaluasi yang menyeluruh dan konsisten. Metodologi yang paling banyak diadopsi adalah Proyek Keamanan Aplikasi Web Terbuka atau OWASP yang menerbitkan daftar sepuluh risiko keamanan aplikasi seluler teratas. Panduan ini mencakup ancaman paling umum dan kritis yang harus dievaluasi dalam setiap pengujian termasuk penyimpanan data tidak aman, kriptografi lemah, autentikasi tidak aman, otorisasi tidak memadai, kualitas kode rendah, manipulasi kode, rekayasa balik, manipulasi data ekstrinsik, keputusan keamanan dari input tidak terpercaya, serta fungsionalitas ekstra yang tidak dimaksudkan.

Metodologi lain yang relevan adalah Standar Verifikasi Keamanan Aplikasi Seluler yang memberikan kerangka kerja komprehensif untuk menilai keamanan aplikasi seluler. Standard ini membagi persyaratan keamanan menjadi beberapa kategori termasuk arsitektur desain dan pemodelan ancaman, penyimpanan data dan privasi, kriptografi, autentikasi dan manajemen sesi, komunikasi jaringan, interaksi platform, kualitas kode dan pengaturan build, ketahanan terhadap rekayasa balik, serta kepatuhan dan regulasi.

Proses pengujian umumnya dimulai dengan fase perencanaan di mana ruang lingkup, tujuan, dan metodologi disepakati dengan klien. Fase berikutnya adalah pengumpulan informasi tentang aplikasi termasuk fungsi bisnis, data yang diproses, teknologi yang digunakan, serta model ancaman yang relevan. Fase analisis melibatkan dekompilasi dan pemeriksaan kode, pemetaan permukaan serangan, identifikasi titik masuk dan keluaran, serta pemahaman alur data dan logika bisnis.

Fase eksploitasi adalah di mana penguji mencoba mengeksploitasi kerentanan yang ditemukan untuk membuktikan dampak nyata dan tingkat keparahan. Fase pasca eksploitasi mengevaluasi seberapa jauh penyerang dapat melangkah setelah kompromi awal seperti mengakses data pengguna lain atau mengambil alih kontrol peladen. Fase terakhir adalah pelaporan yang mencakup dokumentasi lengkap semua temuan, bukti eksploitasi, penilaian risiko, serta rekomendasi perbaikan yang prioritas dan dapat ditindaklanjuti.

Praktik Terbaik Pengembangan Aplikasi Seluler yang Aman

Mencegah kerentanan keamanan sejak tahap pengembangan jauh lebih efektif dan ekonomis dibandingkan memperbaikinya setelah aplikasi diluncurkan. Praktik terbaik pertama adalah menerapkan keamanan sejak desain atau security by design di mana pertimbangan keamanan diintegrasikan dalam setiap fase pengembangan mulai dari perencanaan hingga pemeliharaan. Ini termasuk melakukan pemodelan ancaman untuk mengidentifikasi risiko potensial, mendefinisikan persyaratan keamanan yang jelas, serta memilih arsitektur dan teknologi yang aman.

Praktik kedua adalah menggunakan enkripsi yang kuat untuk semua data sensitif baik saat disimpan maupun saat ditransmisikan. Gunakan algoritma kriptografi standar industri yang telah teruji seperti enkripsi tingkat lanjut dengan panjang kunci minimal 256 bit untuk penyimpanan dan protokol keamanan transport versi terbaru untuk komunikasi jaringan. Jangan pernah mencoba membuat algoritma enkripsi sendiri karena sangat mungkin memiliki kelemahan yang tidak terdeteksi.

Praktik ketiga adalah menerapkan autentikasi dan otorisasi yang kuat di semua layer aplikasi. Implementasikan autentikasi multi faktor untuk akun sensitif, gunakan token sesi yang aman dan kedaluwarsa, validasi semua permintaan di sisi peladen tidak hanya di sisi klien, serta terapkan prinsip privilege paling rendah di mana pengguna hanya mendapat akses minimal yang diperlukan untuk fungsi mereka.

Praktik keempat adalah melakukan validasi input yang ketat pada semua data yang diterima dari pengguna atau sumber eksternal. Asumsikan bahwa semua input adalah berbahaya sampai terbukti sebaliknya. Gunakan daftar putih untuk input yang diharapkan daripada daftar hitam untuk input yang dilarang karena penyerang selalu menemukan cara baru untuk melewati filter sederhana.

Praktik kelima adalah mengamankan komunikasi dengan peladen menggunakan penyematan sertifikat atau certificate pinning untuk mencegah serangan man in the middle bahkan jika penyerang berhasil menginstal sertifikat palsu di perangkat. Validasi semua sertifikat keamanan dengan benar dan jangan pernah menonaktifkan validasi sertifikat bahkan untuk tujuan pengembangan atau debugging.

Praktik keenam adalah meminimalkan data sensitif yang disimpan di perangkat. Hanya simpan informasi yang benar-benar diperlukan dan hapus segera setelah tidak lagi dibutuhkan. Jika harus menyimpan data sensitif, gunakan fasilitas penyimpanan aman yang disediakan platform seperti keychain di iOS atau keystore di Android yang menyediakan enkripsi tingkat perangkat keras.

Praktik ketujuh adalah menerapkan obfuscation atau pengaburan kode untuk mempersulit rekayasa balik meskipun ini bukan solusi sempurna. Teknik ini membuat kode lebih sulit dibaca dan dipahami namun tidak mencegah sepenuhnya. Kombinasikan dengan teknik runtime application self protection yang mendeteksi dan merespons upaya manipulasi saat aplikasi berjalan.

Praktik kedelapan adalah melakukan pembaruan keamanan secara teratur untuk mengatasi kerentanan yang ditemukan setelah peluncuran. Pantau advisory keamanan untuk semua pustaka dan komponen pihak ketiga yang digunakan, siapkan proses untuk merilis pembaruan darurat jika ditemukan kerentanan kritis, serta dorong pengguna untuk selalu menggunakan versi terbaru aplikasi.

Peran Pengujian Berkelanjutan dalam Siklus Hidup Aplikasi

Keamanan aplikasi seluler bukan kegiatan sekali jadi tetapi proses berkelanjutan sepanjang siklus hidup aplikasi. Pengujian pertama harus dilakukan pada fase pengembangan sebelum fitur diintegrasikan ke dalam kode utama. Pengujian awal ini memungkinkan identifikasi dan perbaikan masalah keamanan saat biaya perbaikan masih rendah dan tidak mengganggu jadwal rilis.

Pengujian kedua dilakukan sebelum rilis ke publik sebagai validasi akhir bahwa semua kontrol keamanan berfungsi sebagaimana mestinya dan tidak ada kerentanan kritis yang terlewat. Pengujian pra-rilis ini harus komprehensif mencakup semua aspek keamanan aplikasi dan infrastruktur pendukung.

Pengujian ketiga dilakukan secara berkala setelah aplikasi berjalan di produksi untuk mengidentifikasi kerentanan baru yang mungkin muncul dari pembaruan sistem operasi, perubahan infrastruktur, atau penemuan teknik serangan baru. Frekuensi pengujian berkala tergantung pada profil risiko aplikasi namun umumnya minimal setiap enam bulan untuk aplikasi yang menangani data sensitif.

Pengujian keempat dipicu oleh perubahan signifikan seperti penambahan fitur baru yang substansial, integrasi dengan layanan pihak ketiga, migrasi ke infrastruktur baru, atau setelah terjadi insiden keamanan untuk memastikan tidak ada celah tersisa. Setiap perubahan dapat memperkenalkan kerentanan baru sehingga memerlukan evaluasi keamanan ulang.

Selain pengujian penetrasi manual yang mendalam, organisasi juga harus mengintegrasikan pengujian keamanan otomatis dalam pipeline pengembangan berkelanjutan atau continuous integration. Alat analisis kode statis dapat dijalankan setiap kali kode baru ditambahkan untuk menangkap masalah umum sejak dini. Pemindaian kerentanan pustaka pihak ketiga dapat dilakukan otomatis untuk mengidentifikasi komponen yang memiliki kerentanan diketahui.

Memilih Penyedia Pengujian Penetrasi Aplikasi Seluler

Kualitas pengujian penetrasi sangat bergantung pada keahlian dan pengalaman tim yang melaksanakannya. Kriteria pertama dalam memilih penyedia adalah keahlian spesifik platform di mana penguji harus memiliki pemahaman mendalam tentang arsitektur keamanan Android dan iOS, pengalaman praktis dalam mengembangkan aplikasi seluler sehingga memahami tantangan pengembang, serta pengetahuan tentang teknik serangan terkini yang menargetkan aplikasi seluler.

Kriteria kedua adalah sertifikasi dan kualifikasi profesional seperti penguji keamanan aplikasi seluler bersertifikat, peretas etis bersertifikat dengan spesialisasi seluler, atau penguji penetrasi bersertifikat dengan pengalaman platform bergerak. Sertifikasi menunjukkan komitmen terhadap standar profesional dan pengetahuan yang divalidasi pihak ketiga.

Kriteria ketiga adalah metodologi dan perangkat yang digunakan. Penyedia profesional mengikuti kerangka kerja standar industri seperti panduan pengujian OWASP, menggunakan kombinasi alat komersial dan sumber terbuka terbaik, serta melakukan pengujian manual yang mendalam untuk menemukan kerentanan logika bisnis yang tidak terdeteksi alat otomatis.

Kriteria keempat adalah pengalaman industri yang relevan. Penyedia yang telah menangani aplikasi di industri serupa memahami persyaratan kepatuhan spesifik, ancaman yang relevan, serta konteks bisnis yang penting untuk penilaian risiko yang akurat. Minta portofolio dan studi kasus dari proyek sebelumnya untuk memvalidasi pengalaman.

Kriteria kelima adalah kualitas pelaporan yang dihasilkan. Laporan harus mencakup ringkasan eksekutif untuk pemangku kepentingan non-teknis, detail teknis lengkap untuk pengembang termasuk langkah reproduksi, bukti konsep atau proof of concept yang menunjukkan eksploitasi, penilaian risiko yang jelas dan terukur, rekomendasi perbaikan yang spesifik dan praktis, serta referensi ke standar dan praktik terbaik industri.

Kriteria keenam adalah dukungan remediasi yang ditawarkan setelah pengujian. Penyedia yang baik tidak hanya memberikan laporan tetapi juga konsultasi untuk memahami temuan, panduan implementasi perbaikan, review kode untuk memverifikasi perbaikan, serta pengujian ulang untuk memvalidasi bahwa kerentanan telah tertutup dengan benar.

Wujudkan Keamanan Aplikasi Seluler Bersama Widya Security

Aplikasi seluler telah menjadi gerbang utama interaksi antara bisnis dan pelanggan, menyimpan data sensitif dari jutaan pengguna. Satu celah keamanan dapat mengakibatkan kebocoran data masif, kerugian finansial, tuntutan hukum, dan kerusakan reputasi yang sulit dipulihkan. Pengujian penetrasi bukan biaya tambahan melainkan investasi penting untuk melindungi aset digital paling berharga organisasi yaitu kepercayaan pengguna.

Widya Security hadir sebagai mitra terpercaya untuk memastikan aplikasi seluler Android dan iOS organisasi aman dari ancaman siber yang terus berkembang. Tim kami yang bersertifikasi dan berpengalaman menguasai seluk-beluk keamanan kedua platform, teknik serangan terkini, serta standar industri yang berlaku untuk aplikasi seluler di berbagai sektor.

Layanan pengujian penetrasi aplikasi seluler kami mencakup analisis kode statis dan dinamis yang mendalam, evaluasi penyimpanan data dan komunikasi jaringan, pengujian autentikasi dan manajemen sesi, analisis keamanan antarmuka pemrograman aplikasi, audit komponen dan pustaka pihak ketiga, pengujian logika bisnis dan alur kerja, evaluasi ketahanan terhadap rekayasa balik, serta laporan lengkap dengan panduan perbaikan prioritas. Kami tidak hanya menemukan kerentanan tetapi membantu tim pengembang memahami dan memperbaikinya dengan cara yang tepat.

Jangan tunggu hingga aplikasi menjadi korban serangan untuk menyadari pentingnya keamanan. Hubungi Widya Security sekarang juga melalui widyasecurity.com untuk konsultasi gratis tentang kebutuhan pengujian keamanan aplikasi seluler organisasi. Tim ahli kami siap membantu mengidentifikasi dan menutup celah keamanan sebelum aplikasi diluncurkan atau sebelum dieksploitasi peretas. Investasi dalam pengujian proaktif hari ini adalah perlindungan untuk jutaan pengguna dan reputasi bisnis di masa depan. Keamanan aplikasi seluler yang sejati dimulai dari mengetahui dengan pasti di mana celah berada.